Som ni kanske vet så kör jag DNSSEC här på sulo.se sedan ett kvartal tillbaka. Om inte annat så kanske ni har märkt det tack vare att min hemsida inte har fungerat. I slutet av förra månaden låg den t ex nere i närmare en vecka, för alla kunder till Bredbandsbolaget (inklusive mig själv). Liknande avbrott har skett även med andra Internetleverantörer.

Så, är min DNSSEC-signering felaktig? Nej, den är helt korrekt.

Avbrotten har istället orsakats av fel i Internetleverantörernas DNS-resolvrar. Eller för att vara lite mer specifik, en bugg i programvaran BIND 9. Till dess att alla Internetleverantörer har åtgärdat sina DNS-resolvrar så kommer DNSSEC inte att fungera ordentligt. Och det kan ta åtskilliga veckor, månader eller år.

Så DNSSEC fungerar inte, men är det verkligen ett problem? Ja, i Sverige är det faktiskt det.

DNSSEC är ett hjärtebarn, ett högprioriterat projekt hos vår kära toppdomänsadministratör .SE. De har varit aktivt engagerade i utvecklingen av DNSSEC under väldigt lång tid och de vill inget hellre än att alla .se domäner ska köra DNSSEC. Trycket från .SE, gentemot deras registrarer, för att införa DNSSEC är massivt.

Faktum är att .SE har en DNSSEC-kampanj där de belönar sina registrarer, med en ekonomisk ersättning, för de DNSSEC-signerade .se domäner som de kan uppvisa. Denna ersättning sker två gånger om året och även om det inte är några jättesummor för varje DNSSEC-domän så blir det gemensamt ändå en bra slant i en bransch som präglas av obefintliga marginaler (där domännamn säljs för inköpspris).

DNSSEC-kampanjen har gått av stapeln en gång tidigare i år (i slutet av juni). Inför detta arbetade ett flertal registrarer med att införa stöd för DNSSEC och signera samtliga .se domäner hos sig. FS Data var en av dessa registrarer. Vi har, sedan ungefär ett halvår tillbaka, ett fullt fungerande DNSSEC-stöd både på server och systemnivå.

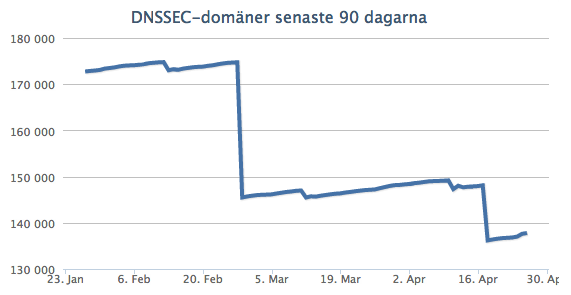

Inför den senaste DNSSEC-kampanjen så arbetade vi hårt med att signera och testa DNSSEC. Under detta arbete råkade vi dock ut för ovan nämnda bugg, vilket fick oss att stoppa vår planerade massignering med DNSSEC. En annan registrar som faktiskt utförde sin massignering, det var Loopia. De fick dock backa snabbt när de upptäckte DNSSEC-buggen.

Och nu till själva kärnan av allt detta:

- Att .SE stimulerar DNSSEC med ekonomisk ersättning är en bra sak.

- Att .SE inte informerar sina registrarer om DNSSEC-buggen är riktigt illa.

Ingenstans i informationen från .SE, avseende DNSSEC, har jag sett dem lyfta fram detta problem (och jag har granskat deras utskick ingående). .SE har dock en utmärkt dokumentation av hur man implementerar DNSSEC osv. Men när det gäller buggen, då är det knäpptyst.

Vi närmar oss raskt nästa ekonomiska ersättning i .SE:s DNSSEC-kampanj. När en registrar utför sina massigneringar så sker det ofta utan innehavarnas vetskap (det godkänns via avtal). I värsta fall kan detta leda till att ytterligare 10- eller 100-tusentals .se domäner blir DNSSEC-signerade och slutar fungera – utan domänägarnas kännedom.

Det som behöver ske nu, det är att .SE måste se över sin strategi för DNSSEC. Den svenska toppdomänen .se ska inte behöva vara ett stort ”betatest” för DNSSEC. Funktionaliteten måste finnas på plats ordentligt innan DNSSEC trycks ut. Och information om sådana här problem måste gå ut ordentligt till registrarer, DNS-operatörer, Internetleverantörer osv.

Jag gillar DNSSEC som tusan. Men det här är ingen lek. DNSSEC kan kosta mer än det smakar.

Alldeles nyligen har de lanserat något som de kallar för

Alldeles nyligen har de lanserat något som de kallar för